Plataformas para Detectar Anomalías en Redes Microsegmentadas: Guía Completa de Herramientas y Estrategias de Seguridad

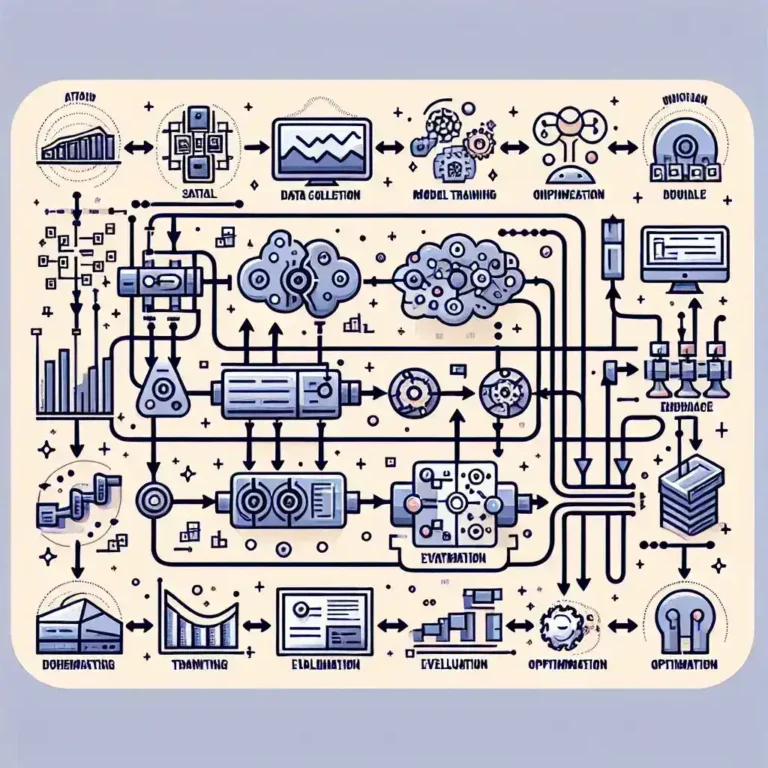

La microsegmentación de redes se ha convertido en una estrategia fundamental para las organizaciones modernas que buscan fortalecer su postura de seguridad. Sin embargo, la complejidad inherente de estos entornos segmentados requiere herramientas especializadas capaces de identificar comportamientos anómalos que podrían indicar amenazas de seguridad. Las plataformas de detección de anomalías representan la evolución natural de los sistemas de monitoreo tradicionales, adaptándose a las necesidades específicas de infraestructuras altamente segmentadas.